Seguridad en Zoom

Seguridad en Zoom

Descubra por qué millones de personas y organizaciones nos confían sus comunicaciones.

Descripción general de la seguridad

La privacidad y la seguridad son máximas prioridades para Zoom. Aquí podrá encontrar recursos y obtener información acerca de cómo Zoom protege sus datos y garantiza su privacidad.

Protección para sus reuniones

Zoom ofrece varias herramientas para proteger sus reuniones, lo que ayuda en la gestión de la actividad de los participantes y el intercambio de información, entre otras operaciones.

Protección de sus datos

Para establecer las comunicaciones, se utiliza TLS, y el contenido de reuniones, seminarios web y mensajería se cifra mediante el Estándar de cifrado avanzado (AES) de 256 bits, con cifrado de extremo a extremo opcional.

Protección de su privacidad

Zoom se compromete a proteger su privacidad. Hemos diseñado políticas y controles para proteger la recopilación, el uso y la divulgación de su información.Protección para sus reuniones

El anfitrión tiene a su disposición las siguientes funciones de seguridad durante la reunión:

- Proteger la reunión con cifrado

- Crear salas de espera para los asistentes

- Requerir la presencia del anfitrión para iniciar la reunión

- Expulsar a uno o a todos los participantes

- Suspender las actividades de los participantes

- Bloquear una reunión

- Colocar marcas de agua al compartir pantalla

- Firmas de audio

- Habilitar o deshabilitar la grabación para uno o todos los participantes

- Detener temporalmente la función de compartir pantalla cuando se abre una ventana nueva

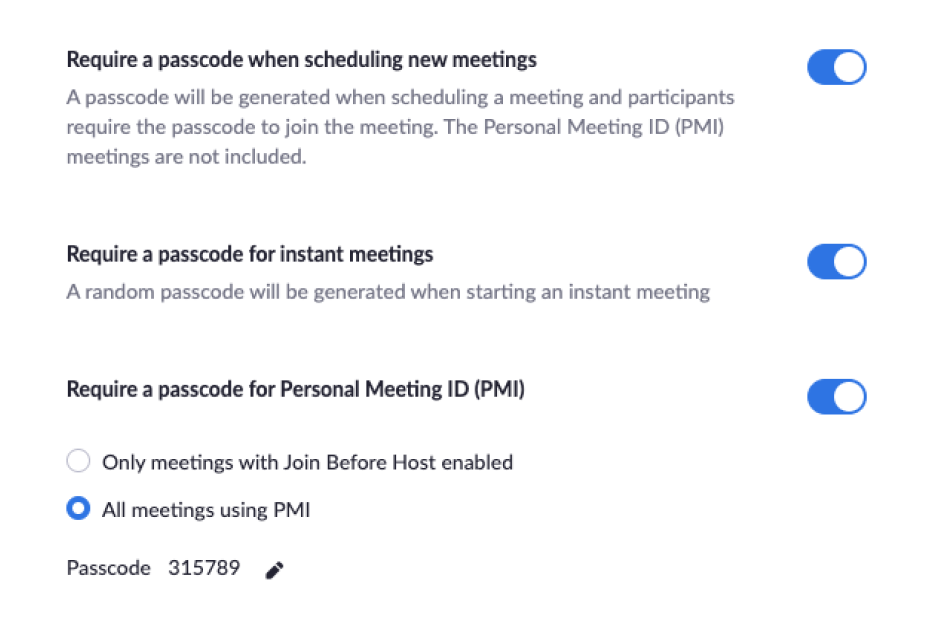

- Utilizar una contraseña para proteger una reunión

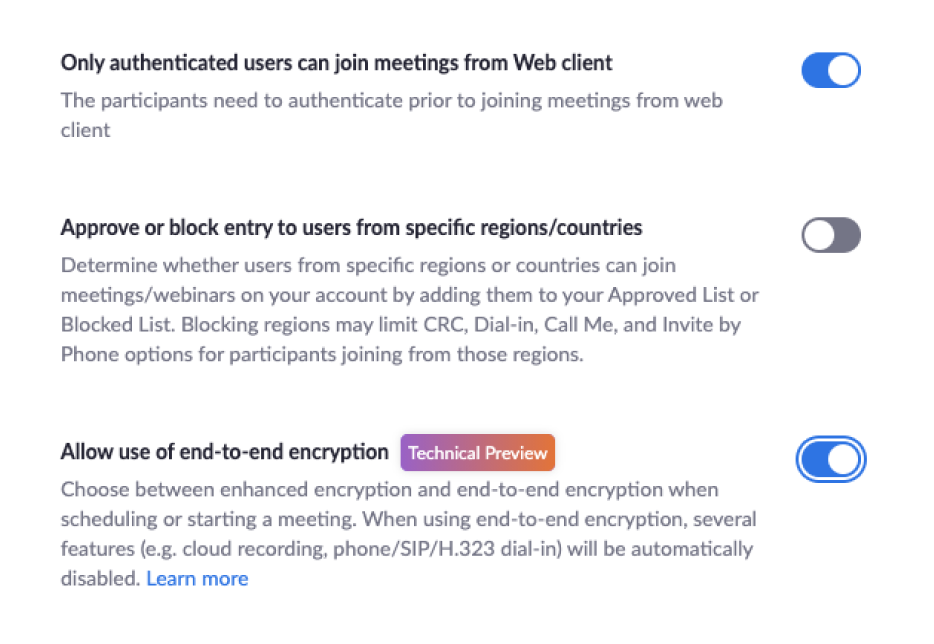

- Permitir que se unan solamente personas con un dominio de correo electrónico determinado

Protección de sus datos

Cifrado: protección mediante cifrado de vídeo, audio y uso compartido de pantalla de la sesión. Este contenido está protegido durante el tránsito con el estándar de cifrado avanzado (AES) de 256 bits mediante una clave de un solo uso para la sesión específica cuando todos los participantes utilizan un Zoom desktop client.

El cifrado de extremo a extremo, cuando está habilitado, garantiza que la comunicación entre todos los participantes de una reunión determinada esté cifrada mediante claves criptográficas que solo conocen los dispositivos de dichos participantes. De esta manera se asegura que ningún tercero, incluido Zoom, tenga acceso a las claves privadas de la reunión.

El cifrado de chat avanzado, cuando está habilitado, permite una comunicación segura en la que solo el destinatario previsto puede leer el mensaje protegido. Zoom usa algoritmos simétricos y asimétricos para cifrar las sesiones de chat. Las claves privadas se generan en el dispositivo y no se comparten. Esto garantiza que la sesión no se pueda manipular ni escuchar a escondidas.

Las grabaciones de correo de voz de Zoom Phone se procesan y almacenan en la nube de Zoom, y se pueden administrar a través del cliente de Zoom protegido.

Las grabaciones se pueden almacenar en el dispositivo local del anfitrión con la opción de grabación local, o en la nube de Zoom con la opción Grabación en la nube (disponible para clientes de pago).

- Almacenamiento local de grabaciones: las grabaciones que se almacenan de forma local en el dispositivo del anfitrión se pueden cifrar, si lo desea, usando distintas herramientas gratuitas o disponibles en el mercado.

- Almacenamiento de grabaciones en la nube: las grabaciones en la nube se procesan y almacenan en la nube de Zoom una vez que termina la reunión. Los propietarios de cuentas controlan si estas grabaciones están protegidas con código de acceso. Las grabaciones se almacenan en formato de audio y vídeo o solo de audio.

- Si el anfitrión de una reunión habilita la grabación en la nube y la transcripción de audio, ambas cosas se almacenarán cifradas. El propietario de cuenta y las personas y las aplicaciones que aprueban pueden acceder al contenido cifrado almacenado en la nube de Zoom (y Zoom puede acceder al contenido almacenado para solucionar problemas si así lo solicita el propietario de cuenta).

- Si el anfitrión de una reunión habilita la transferencia de archivos a través del chat durante la reunión, los archivos compartidos se almacenarán cifrados y se eliminarán en un plazo de 31 días una vez finalizada la reunión.

La firma de audio sirve para integrar la información personal de un usuario en el audio como marca de agua inaudible en caso de que se realice una grabación durante una reunión. Si se comparte el archivo de audio sin permiso, Zoom puede ayudar a identificar al participante que haya grabado la reunión.

La marca de agua en captura de pantalla superpone una imagen, con parte de la dirección del correo electrónico del participante en la reunión, sobre el contenido compartido que se visualiza y sobre el vídeo de la persona que comparte la pantalla.

Métodos de autenticación

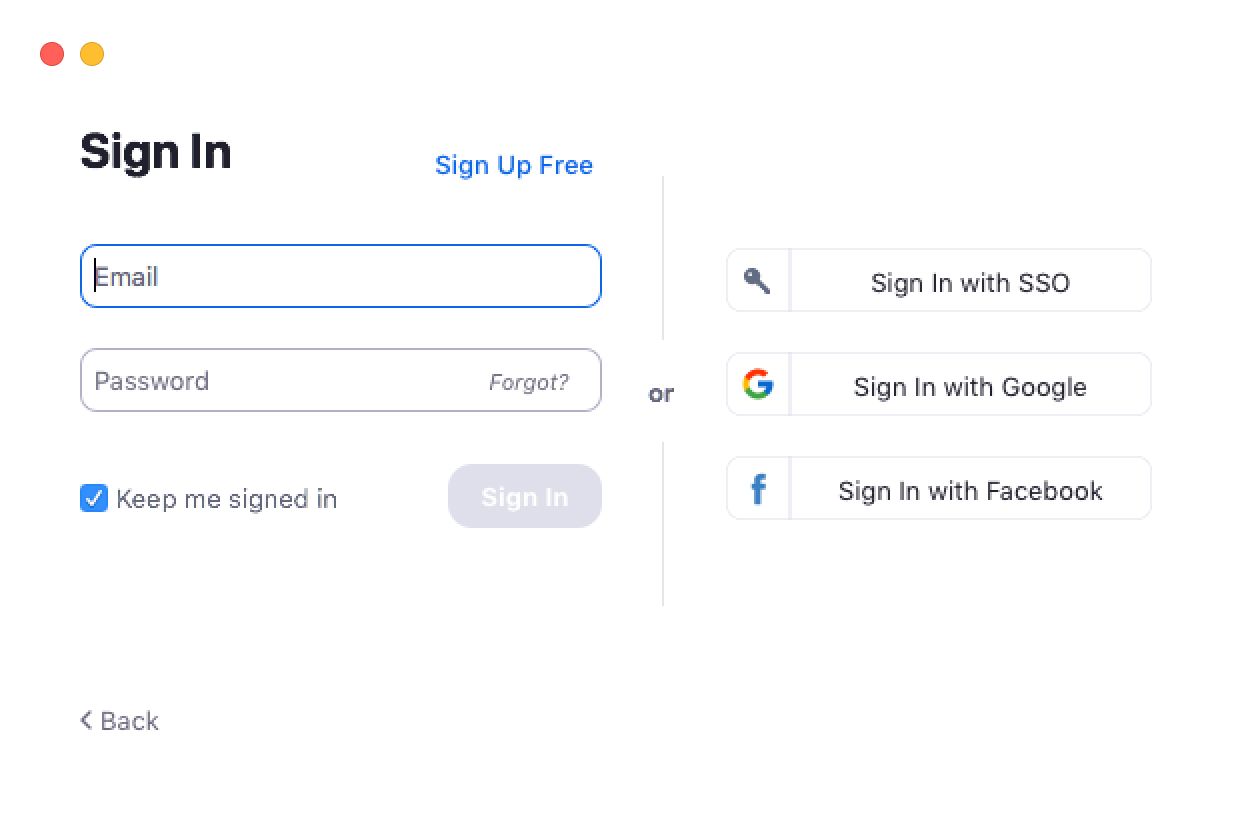

Zoom ofrece diversos métodos de autenticación, como SAML, OAuth o contraseña, que se pueden habilitar o deshabilitar por separado para una cuenta. Los usuarios que se autentiquen con nombre de usuario y contraseña pueden habilitar también la autenticación de dos factores (2FA) como capa de seguridad adicional para iniciar sesión.

Zoom trabaja con Okta y con otras plataformas de gestión de identidades empresariales líderes, entre ellas, Centrify, Microsoft Active Directory, Gluu, OneLogin, PingOne, Shibboleth y muchas más. Zoom puede asignar atributos para aprovisionar a un usuario a un grupo diferente con controles de funciones.

El aprovisionamiento basado en OAuth funciona con Google o Facebook OAuth para un aprovisionamiento instantáneo. Zoom también ofrece una llamada de API para aprovisionar previamente a usuarios de cualquier servidor de bases de datos.

Asimismo, su organización o universidad puede añadir usuarios a su cuenta de forma automática con dominios administrados. Una vez que se apruebe la solicitud de dominio administrado, se añadirán a su cuenta todos los usuarios, nuevos y existentes, que tengan su dominio de dirección de correo electrónico.

Certificados, estándares y confirmaciones de Zoom

Haga clic aquí para obtener más información sobre certificados, estándares y confirmaciones de Zoom.

Recursos de seguridad

Visite nuestros Recursos de seguridad para obtener más información.

¿Tiene dudas o problemas de seguridad?

Si cree haber encontrado una vulnerabilidad de seguridad en Zoom, visite nuestra Política de revelación de vulnerabilidades. Obtenga más información sobre Prácticas de seguridad, Declaración de privacidad, Términos del servicio y Aviso del RGPD.