La sécurité chez Zoom

La sécurité chez Zoom

Découvrez pourquoi des millions de personnes et d'organisations nous font confiance pour leurs communications.

Présentation de la sécurité

Chez Zoom, la confidentialité et la sécurité sont notre priorité. Consultez nos ressources et découvrez comment Zoom sécurise vos données et protège votre confidentialité.

Protéger vos réunions

Zoom vous propose différents outils pour protéger vos réunions, et vous aider ainsi à gérer l'activité des participants, le partage des informations, et bien plus encore.

Protéger vos données

Les communications sont établies en utilisant TLS et le contenu des réunions, des webinaires et des messages est chiffré à l’aide de la norme de chiffrement avancé AES-256 et du chiffrement de bout en bout en option.

Protéger votre vie privée

Zoom s'engage à protéger votre vie privée. Nous avons conçu nos politiques et contrôles pour protéger la collecte, l'utilisation et la divulgation de vos informations.Protéger vos réunions

Les capacités suivantes en matière de sécurité au sein de la réunion sont disponibles à l'hôte de la réunion :

- Sécuriser une réunion à l’aide du chiffrement

- Créer des salles d'attente pour les participants

- Demander à l’hôte d'être présent avant le début de la réunion

- Expulser un participant ou tous les participants

- Suspendre les activités d'un participant

- Verrouiller une réunion

- Filigranes de partage d'écran

- Signatures audio

- Activer/Désactiver l’enregistrement pour un participant ou tous les participants

- Suspendre temporairement le partage d'écran lorsqu'une nouvelle fenêtre est ouverte

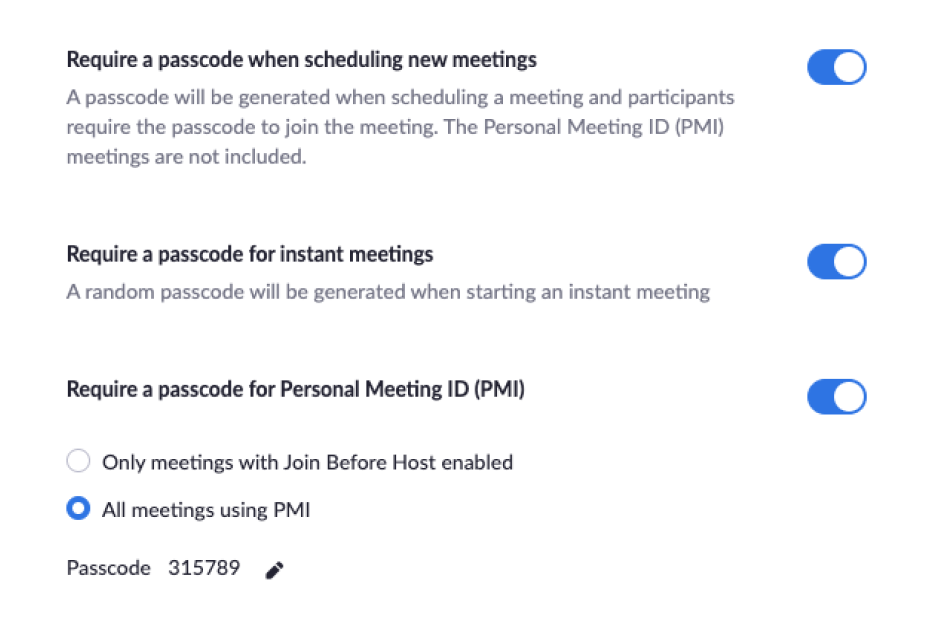

- Utiliser un code d'accès pour protéger une réunion

- Permettre uniquement aux personnes disposant d'un domaine d'e-mail spécifique de rejoindre la réunion

Protéger vos données

Chiffrement : protégez le contenu de votre événement en chiffrant la vidéo, l’audio et le partage d’écran de la session. Ce contenu est protégé en cours de transit par le standard de chiffrement avancé (Advanced Encryption Standard, AES) 256 bits à l’aide d’une clé à usage unique réservée à cette session donnée lorsque tous les clients utilisent un client Zoom.

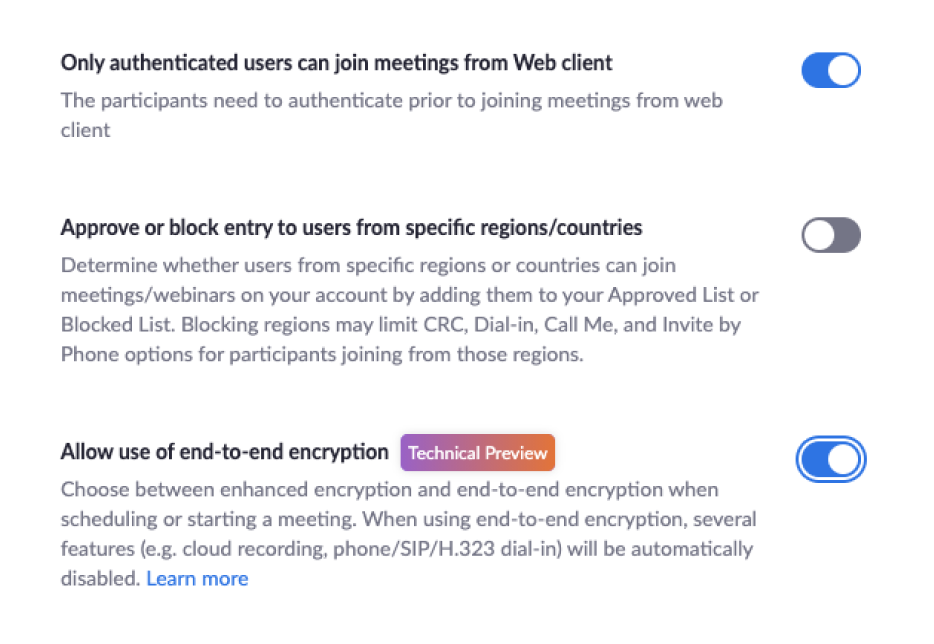

Une fois activé, le chiffrement de bout en bout garantit le chiffrement des communications entre tous les participants d’une réunion grâce à des clés cryptographiques uniquement reconnues par les appareils des participants concernés. Ainsi, aucun tiers ne peut accéder aux clés privées de la réunion, Zoom y compris.

Le chiffrement avancé pour le chat, une fois activé, permet de sécuriser la communication de façon à ce que seul le destinataire puisse lire le message sécurisé. Zoom utilise des algorithmes symétriques et asymétriques pour chiffrer la session de chat. Des clés privées sont générées sur l’appareil et ne sont pas partagées. Ainsi, la session ne peut pas être illicitement écoutée ou piratée.

Les enregistrements de messagerie vocale Zoom Phone sont traités et stockés sur le cloud de Zoom et peuvent être gérés via le client Zoom sécurisé.

Les enregistrements peuvent être stockés sur l'appareil local de l'hôte disposant de l'option d'enregistrement local, ou bien dans le cloud de Zoom grâce à l'option d'enregistrement dans le cloud (disponible pour les clients payants).

- Stockage local des enregistrements : les enregistrements stockés localement sur l'appareil de l'hôte peuvent être chiffrés à l'aide de plusieurs outils gratuits et disponibles sur le marché, le cas échéant.

- Stockage des enregistrements dans le cloud : les enregistrements dans le cloud sont traités et stockés dans le cloud de Zoom dès que la réunion se termine ; les propriétaires de compte contrôlent si ces enregistrements sont protégés par un mot de passe. Ces enregistrements sont stockés au format vidéo/audio et au format audio uniquement.

- Si l’hôte d’une réunion active l'enregistrement dans le cloud et la transcription sonore, les deux options seront alors chiffrées. Le propriétaire du compte et les personnes et applications qu’ils approuvent peuvent accéder au contenu chiffré stocké dans le cloud de Zoom (et Zoom peut accéder au contenu stocké à des fins de dépannage si le propriétaire du compte le demande).

- Si l’hôte d’une réunion autorise le transfert de fichiers par l'intermédiaire du chat en réunion, ces fichiers partagés sont stockés sous forme chiffrée et sont supprimés dans les 31 jours suivant la réunion.

La signature audio intègre les informations personnelles d’un utilisateur à la piste audio sous la forme d’un filigrane si un enregistrement est effectué durant la réunion. Si le fichier audio est partagé sans autorisation, Zoom peut vous aider à identifier les participants qui ont enregistré la réunion.

La capture d'écran du filigrane superpose une image, qui consiste en une partie de l’adresse e-mail du participant à la réunion, sur le contenu partagé qui est visualisé et sur la vidéo de la personne qui partage son écran.

Méthodes d'authentification

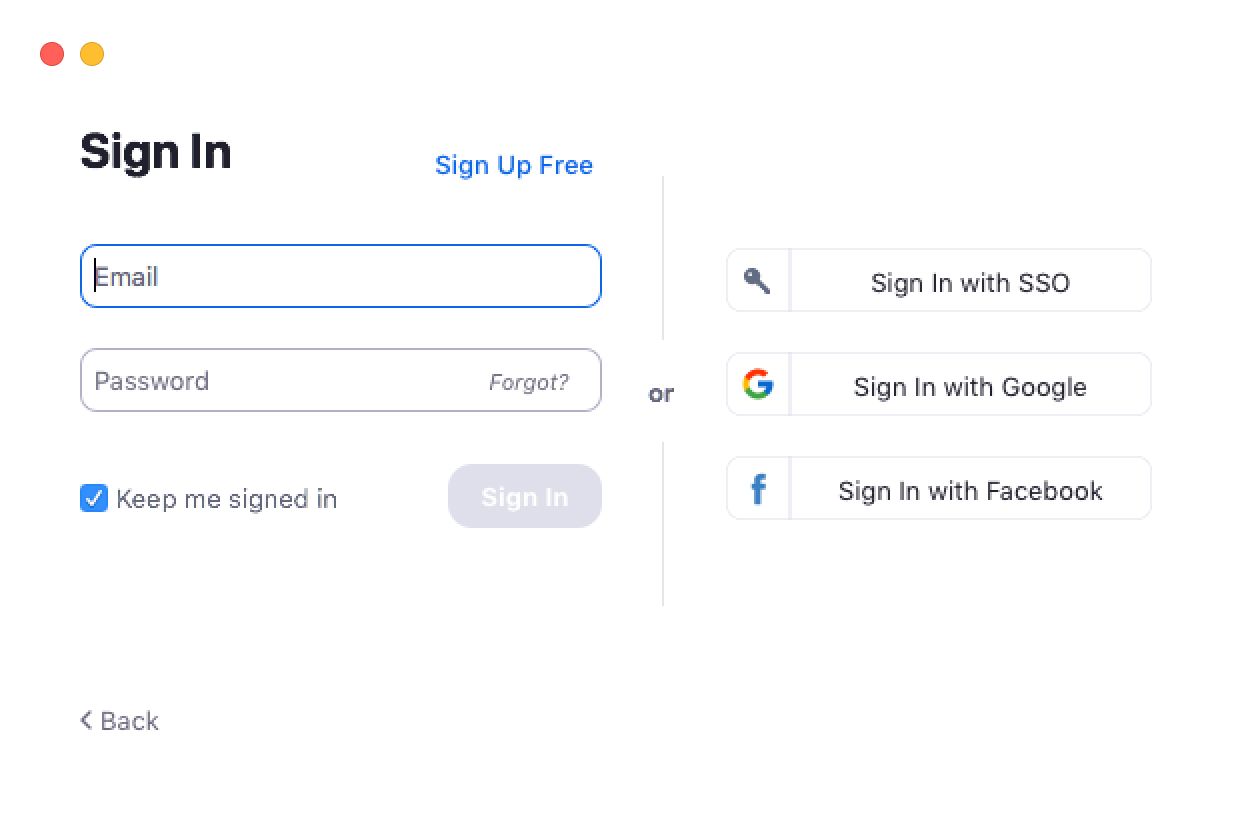

Zoom vous offre une panoplie de méthodes d'authentification comme SAML, OAuth et/ou à base de mot de passe qui peuvent être activées/désactivées individuellement pour un compte donné. Les utilisateurs qui s’authentifient à l’aide d’un nom d’utilisateur et d’un mot de passe peuvent également activer l’authentification à deux facteurs (2FA), afin de sécuriser encore davantage la connexion.

Zoom travaille avec Okta, ainsi qu’avec d'autres plateformes de gestion de l'identité comme Centrify, Microsoft Active Directory, Gluu, OneLogin, PingOne, Shibboleth et de nombreuses autres. Zoom peut cartographier les attributs afin d'affecter un utilisateur à un autre groupe grâce aux commandes de fonctionnement.

La fourniture basée sur « OAuth » fonctionne avec Google ou Facebook OAuth pour une fourniture instantanée. Zoom propose également un appel API pour la pré-fourniture des utilisateurs à partir de n’importe quel format de base de données.

De plus, votre organisation ou université peut automatiquement ajouter des utilisateurs à votre compte avec des domaines gérés. Une fois votre demande de domaine géré approuvée, tous les utilisateurs actuels et nouveaux qui disposent de votre adresse e-mail seront ajoutés à votre compte.

Certifications, normes et attestations de Zoom

Pour en savoir plus au sujet des certifications, normes et attestations de Zoom, cliquez ici.

Ressources de sécurité

Consultez nos ressources de sécurité si vous souhaitez obtenir des informations complémentaires.

Vous avez des questions ou des préoccupations liées à la sécurité ?

Si vous pensez avoir découvert une faille de sécurité sur Zoom, veuillez consulter notre politique de divulgation des vulnérabilités. En savoir plus au sujet des pratiques de sécurité, de la déclaration de confidentialité, des conditions générales d'utilisation et de l'avis RGPD.